Forumi » Održavanje i zaštita kompjutera

Hakeri iskoristili veću potražnju za alatima za enkripciju

-

Posle Snoudenovih otkrića da je američka Nacionalna bezbednosna agencije godinama špijunirala korisnike interneta, ljudi su počeli da shvataju važnost zaštite privatnosti, što je rezultiralo povećanim interesovanjem za programe i servise za enkripciju.

Jedna grupa hakera iskoristila je to i napravila lažne verzije alata za enkripciju ciljajući korisnike koji traže takve alate.

Delovanje te APT (advanced persistent threat) grupe razotkrili su stručnjaci kompanije Kaspersky Lab koji su hakersku grupu nazvali StrongPity.

Grupa je godinama koristila takozvane "watering-hole" napade, inficirane instalere i malvere za napade na korisnike softvera za enkripciju. Napadi na korisnike događali su se na legitimnim ali kompromitovanim web sajtovima, kao i na sajtovima koje je pokretala grupa ("watering hole").

StrongPity je najviše uspeha imala u Evropi, Severnoj Africi i na Bliskom Istoku, ciljajući one koji su na internetu tražili dva programa za enkripciju: WinRAR i TrueCrypt.

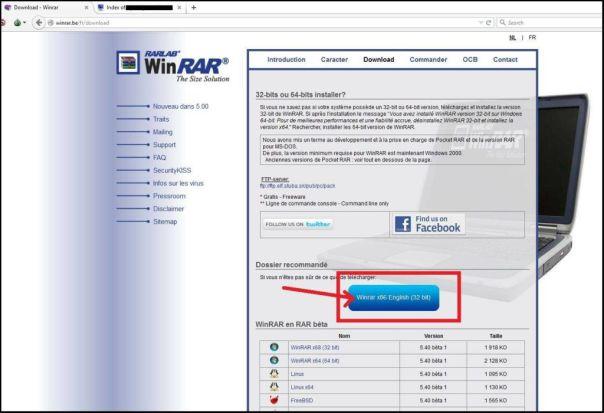

APT grupa StrongPity je lažnim sajtovima koji su bili dobra imitacija legitimnih sajtova za preuzimanje ovih programa uspevala da prevari korisnike da preuzmu maliciozne verzije pomenutih legitimnih programa. Cilj je bio da korisnici preuzmu trojanizovane verzije programa WinRAR ili TrueCrypt, što je hakerima omogućavalo da špijuniraju podataka korisnika pre nego što započne proces enkripcije.

"Problem sa ljudima koji se oslanjaju na alate kao što su ovi nije u jačini enkripcije, već u tome kako se oni distribuiraju"; kaže Kurt Baumgartner, istraživač kompanije Kaspersky Lab dodajući da su hakeri grupe StrongPity iskoristili to.

U jednom slučaju, oni su izmenili dva slova u imenu domena kako bi zavarali korisnike i naveli ih da misle kako su posetili legitimnu stranicu za instaliranje WinRAR softvera. Nakon toga, napadači su postavili link na ovaj maliciozni domen na WinRAR web stranici u Belgiji, pri čemu su zamenili legitiman link sa inficiranim. Kada su korisnici pretraživali stranicu, oni su dolazili do Strong Pity inficiranog paketa za instalaciju. Prvu detekciju uspešnog preusmeravanja kompanija Kaspersky Lab registrovala je 28. maja 2016. godine.

U otprilike isto vreme, 24. maja, stručnjaci kompanije primetili su maliciozne aktivnosti na italijanskoj WinRAR web stranici. U ovom slučaju, korisnici nisu bili preusmeravani na lažnu web stranicu, već su dobijali zahtev za preuzimanje malicioznog Strong Pity paketa za instalaciju direktno sa stranice.

Strong Pity je takođe usmeravao korisnike sa popularnih stranica za deljenje softvera ka True Crypt paketima za instalaciju koji su bili inficirani trojan virusom. Ova aktivnost je i dalje bila aktuelna krajem septembra 2016. godine.

Maliciozni linkovi sa WinRAR distribucionih stranica su uklonjeni, ali je lažna web stranica True Crypt je i dalje bila aktivna krajem septembra.

Podaci kompanije Kaspersky Lab pokazuju da se za samo nedelju dana malver sa distribucione stranice u Italiji pojavio na više stotina sistema širom Evrope, severne Afrike i Bliskog Istoka. Tokom leta, Italija bili su najviše pogođeni ovim napadima. Žrtve sa inficirane stranice u Belgiji su bile u sličnoj situaciji, pri čemu su korisnici iz ove zemlje činili više od polovine uspešnih napada.

Napadi na korisnike preko lažne True Crypt web stranice bili su intenzivirani tokom maja 2016. godine, pri čemu je više od 95% žrtava bilo locirano u Turskoj.

Strong Pity malver uključuje komponente koje daju napadačima potpunu kontrolu nad sistemom žrtve, omogućuje im da kradu sadržaj sa diska kao i da preuzimaju dodatne module kako bi sakupili kontakte. Kompanija Kaspersky Lab je do sada detektovala posete Strong Pity web stranicama i prisustvo Strong Pity komponenti u više od hiljadu ciljanih sistema.

,,Tehnike koje koriste ovi sajber kriminalci su veoma inteligentne. One podsećaju na pristup koji su tokom 2014. godine praktikovali članovi grupe Crouching Yeti (Energetic Bear,) a koji je podrazumevao inficiranje legitimnih paketa za instalaciju softvera za industrijske kontrolne sisteme i kompromitovanje pravih stranica za distribuciju. Prisustvo ovih taktika nije dobro i predstavlja opasan trend koji bezbednosna industrija mora da reši. Želja za privatnošću i inegritetom podataka ne bi trebalo da izloži pojedince posledicama „watering hole“ napada. Ovi napadi su suštinski neprecizni i nadamo se da ćemo pokrenuti dublju raspravu o potrebi za lakšim i poboljšanim načinom dostave ekripcijskih podataka”, izjavo je Kris Baumgartner, bezbednosni istraživač u kompaniji Kaspersky Lab.

Izvor:informacija.rs